SophosLabs ได้ทำการประเมินความปลอดภัยทางอินเทอร์เน็ตและข้อมูลต่างๆ รวมถึงแนวโน้มภัยคุมคามที่อาจส่งผลกระทบทั่วโลกในปี 2020 ที่กำลังจะถึงนี้

รายงานของ SophosLabs วิเคราะห์ครอบคลุมหัวข้อมัลแวร์บนเดสก์ท็อปและการป้องกันสแปม ให้มีความแม่นยำและสะท้อนประเด็นด้านความปลอดภัยที่กว้างมากยิ่งขึ้น เพื่อช่วยให้ลูกค้ารับมือและบรรเทาผลกระทบที่อาจจะเกิดขึ้นได้ โดยหัวข้อหลักของรายงานคือเครื่องมือหรือเทคนิคเกี่ยวกับ Ransomware, Malware ชนิดใหม่ๆ ในมือถือและการบุกรุกอย่างต่อเนื่องของการโจมตีอัตโนมัติบนอุปกรณ์ที่อยู่ในเครือข่าย อย่างเช่น ปัญหาเกี่ยวกับความปลอดภัยของบริการคลาวด์และอินสแตนซ์ อีกทั้งการโจมตีแบบระบุเป้าหมาย

Attacking like a boss : โจมตีเครือข่ายองค์กรขนาดใหญ่

ลักษณะหนึ่งในการโจมตีที่เพิ่มขึ้นในปี 2019 "Automated active attacks" เกี่ยวกับเครือข่ายภายในและการใช้เครื่องมือในการจัดการเครือข่าย Windows เช่น WMI และ PowerShell เพื่อกระจายมัลแวร์อย่างรวดเร็วไปยังเครือข่ายองค์กรขนาดใหญ่ภายในครั้งเดียว

ยกตัวอย่างเช่น ภัยคุกคามที่อยู่เบื้องหลังของ SamSam ransomware มัลแวร์เรียกค่าไถ่ที่ระบาดมาตั้งแต่ปี 2016 จากนั้นได้เปิดรับภัยคุกคามอื่นๆ ที่ส่งผลให้ ransomware กระจายตัวไปยังกลุ่มเป้าหมายเครือข่ายขนาดใหญ่ เช่นการก่ออาชญากรรม MegaCortex ransomware ภัยคุกคามสายพันธ์ใหม่ที่มุ่งโจมตีแต่ระบบเครือข่ายขนาดใหญ่ เป็นต้น

การโจมตีที่ซับซ้อนเหล่านี้ เป็นรูปแบบที่สามารถคาดการณ์ได้ซึ่งมีผลต่อการใช้เครื่องมือรักษาความปลอดภัยแบบโอเพ่นซอร์สและสามารถทำลายข้อมูลผู้ดูแลโดเมนเพื่อใช้ประโยชน์จากโครงสร้างพื้นฐานของเครือข่ายได้อีกด้วย

อาชญากรรมบน RDP (Remote Desktop Protocol)

บริการ Remote Desktop และแอปพลิเคชันสำหรับลูกค้าเป็นเครื่องมือสำคัญในการจัดการเครือข่าย Microsoft มาหลายปี แต่ในปี 2019 นี้ เห็นการก้าวกระโดดครั้งสำคัญในการโจมตี ทั้งแบบ "Shotgun" และการโจมตีแบบระบุเป้าหมายกับ Windows ทั่วไป ในขณะที่ผู้โจมตีบางคนเลือกเป้าหมายของพวกเขาอย่างแยบยล โดยการใช้ประโยชน์จากช่องโหว่ RDP (Remote Desktop Protocol) และการโจมตีแบบ Brute-force หรือการ Login โดยการสุ่มรหัสผ่านง่ายๆ โดยการมองหาเครื่องที่กำลังเปิด RDP (Remote Desktop Protocol) อยู่

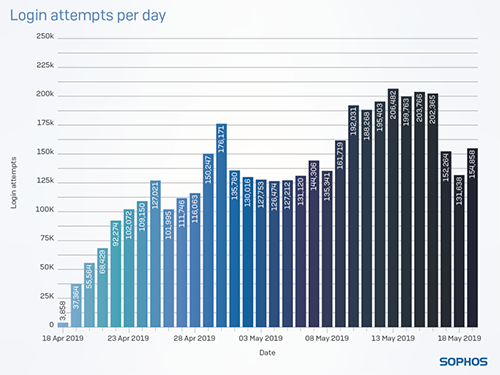

Sophos ได้สร้างเซิร์ฟเวอร์ Honeypot ที่ออกแบบขึ้นมาเพื่อให้ดูเหมือนเครื่องเซิร์ฟเวอร์ที่มีช่องโหว่ แสดงไปยัง Firewall และกระจายไปยังศูนย์ข้อมูลทั่วโลก โดยไม่มีการประกาศหรือทำให้เห็นได้ชัดว่าสร้างเซิร์ฟเวอร์ดังกล่าวไว้ ปรากฏว่าผู้โจมตีพบเซิร์ฟเวอร์ Honeypot ของ Sophos อย่างรวดเร็วและได้ผลลัพธ์ออกมาค่อนข้างน่าตกใจ

ตลอดระยะเวลา 30 วัน Sophos บันทึกได้มากกว่า 3 ล้านครั้งที่มีคนพยายาม Log in เข้ามาในเซิร์ฟเวอร์ปลอมนี้ ไม่เพียงแต่ตรวจสอบ Network port ที่ใช้เป็นค่าเริ่มต้นของบริการ RDP เท่านั้น ผู้โจมตียังพยายามเข้าสู่ระบบ แต่ก็ล้มเหลวเนื่องจาก Honeypot ของ Sophos ไม่ใช่เครื่องจริง ทำให้ผู้โจมตีไม่สามารถเข้าสู่ระบบได้

และนี่คือตัวอย่างที่เห็นได้ชัดเจนสำหรับผู้ดูแลเครือข่าย หากคุณยังอยากรักษาความปลอดภัยของเครือข่ายของคุณอยู่ คุณต้องมั่นใจว่าจะไม่มีเครื่องเซิร์ฟเวอร์ใดที่ปรากฏผ่าน Firewall หรือถูกเชื่อมต่อ RDP เพราะผู้ไม่ประสงค์ดีจ้องจะเข้าถึงเซิร์ฟเวอร์ของคุณทุกเมื่อ

Cloud security : ความปลอดภัยของระบบคลาวด์

อีกหนึ่งแนวโน้มที่ Sophos จับตามองคือ การย้ายข้อมูลส่วนตัวไปยังการจัดเก็บข้อมูลระบบคลาวด์โดยที่ไม่ได้รับการป้องกันการเข้าถึงจากสาธารณะที่เพิ่มขึ้นอย่างรวดเร็ว (ซึ่งอาจจะถูกย้ายโดยเจ้าของที่ถูกต้องตามกฎหมาย) การรั่วไหลของข้อมูลบนระบบคลาวด์ในปีที่ผ่านมาได้เกิดกับผู้ผลิตรายใหญ่และผู้ให้บริการด้านการเงิน รวมถึงบริษัทด้านความบันเทิงต่างๆ

Sophos ได้รวบรวมสถานการณ์สมมุติไว้เพื่อเน้นย้ำถึงข้อผิดพลาดเล็ก ๆ ที่สามารถสร้างปัญหาใหญ่ตามมาได้ คือการจำลองให้องค์กรจัดการรหัสผ่านแบบหละหลวม ซึ่งส่งผลให้เกิดปัญหาตามมา ในขั้นแรกข้อมูลที่อยู่บนคลาวด์จะถูกบุกรุก นำไปสู่การละเมิดข้อมูลของลูกค้าและ Source code ส่วนตัวต่างๆ หลังจากนั้นผู้โจมตีที่ขโมยรหัสผ่านจะสามารถเข้าไปยังบัญชีบริการคลาวด์ขององค์กรได้และใช้รหัสผ่านดังกล่าวสร้างเซิร์ฟเวอร์เสมือนจริงจำนวนมากเพื่อนำไปขุดเจาะสกุลเงินดิจิตอล

สำหรับผู้ที่กำลังมองหาซอฟต์แวร์ หรือมีความสนใจในสินค้า Sophos สามารถเลือกดูได้ที่ https://www.vsm365.com/en/Store/Sophos

ติดต่อสอบถามขอรายละเอียดสินค้าที่ VSM365 ศูนย์รวมซอฟต์แวร์ที่ได้รับการคัดสรรมาเพื่อธุรกิจและองค์กรของคุณ

Email : [email protected]

LINE : http://line.me/ti/p/~@vsm365

Inbox : m.me/vsm365